Identity fraud

Definition

Unter identity fraud versteht man die rechtswidrige virtuelle Aneignung einer fremden Identität zur Erlangung materieller und/oder immaterieller Güter in betrügerischer Absicht. Zum Teil wird identity fraud auch als eine allumfassende Form der Kriminalität (overarching crime) bezeichnet, da es mittels der angeeigneten Identität leichter möglich ist, sich in anderen und weitergehenden Deliktsbereichen wie (Online-)Stalking, Drogenhandel oder Terrorismus zu betätigen, ohne eine unmittelbare Enttarnung und strafrechtliche Sanktionen befürchten zu müssen. Es existieren derzeit regional unterschiedliche Begriffsdefinitionen, die in ihrer Genauigkeit und ihrer rechtlichen Verbindlichkeit zum Teil voneinader abweichen. Weitere Begriffe, die Verwendung finden um den Tatbestand zu beschreiben sind u.a. identity theft oder identity crime. Identity Theft lässt sich der Kriminalitätskategorie cyber crime, sowie der Kategorie White Collar Crime zuordnen.

Begriffsbestimmungen

USA

- In den USA wurde der Begriff des 'identity theft' erstmalig im Identity Theft and Assumption Deterrence Act aus dem Jahre 1998 als eigenständige Straftat fixiert. (Paget 2007, S.5) Identitätsdiebstahl liegt dann vor, wenn eine Person

knowingly transfers or uses, without lawful authority, a means of identification of another person with the intent to commit, or to aid or abet, any unlawful activity that constitutes a violation of Federal law, or that constitutes a felony under any applicable State or local law.[1]

- Der Fair and Accurate Credit Transactions Act (FACTA) überarbeitete im Jahre 2003 den Fair Credit Reporting Act und konkretisierte somit den Rechtsbegriff des Identitätsdiebstahls:

The term “identity theft” means a fraud committed using the identifying information of another person, subject to such further definition as the Commission may prescribe, by regulation.(vgl. 15 U.S.C § 1681a(q)3 [2])

- Die identifying information wurden durch die US-amerikanische Handelskommission (The Federal Trade Commission (FTC)) kürzlich genauer beschrieben (zitiert nach Paget 2007, S.5):

(a) Der Begriff ‘Identitätsdiebstahl’ bezeichnet einen Betrug, der ohne rechtliche Grundlage mit der Hilfe identifizierender Informationen einer anderen Person versucht oder begangen wird.

- (b) Der Begriff ‘identifizierende Informationen’ bezeichnet alle Namen oder Nummern, die einzeln oder in Verbindung mit anderen Informationen dazu verwendet werden können, eine bestimmte

- Einzelperson zu identifizieren; dazu gehören

- (1) Name, Sozialversicherungsnummer, Geburtsdatum, Lizenznummer des offiziellen Führerscheins, die Passnummer, ausländische Meldenummer,Arbeitgebernummer, Steuernummer.

- (2) Eindeutige biometrische Daten wie Fingerabdruck, Stimmabdruck, Retina- oder Irisabbild oder andere eindeutige körperliche Merkmale.

- (3) Eindeutige elektronische Identifizierungsnummer, Adresse oder Routing-Codes.

(4) Ruf- oder Kontaktnummer oder Zugangsgerät.

Europa

Identitätsdiebstahl, identity fraud oder vol d'identité sind in Europa gängige Bezeichnung zur Beschreibung des Phänomens, das allerdings (noch) keinen eigenständigen Straftatbestand darstellt (vgl. [3]).

- In Großbritannien wird überwiegend der Begriff identity fraud benutzt. Die Betonung liegt also eher auf dem strafrechtlich definierten Akt des Betrugs und nicht auf dem des Aneignens einer fremden Identität.

- In frankophonen Ländern exisitieren unterschiedliche Begriffe:

- vol d'identité (Identitätsdiebstahl)

- usurpation d'identité (Personifikation)

- In Deutschland ist Identitätsdiebstahl gebräuchlich.

Allgemeines

Das Phänomen des Identitätsdiebstahls hat vor allem durch die starke Verbreitung des Internets eine rasante Entwicklung genommen. Dabei gilt es zu beachten, dass der Begriff des Identitätsdiebstahl lediglich einen Oberbegriff darstellt, unter dem verschiedenartige Methoden der Identitätsaneignung subsumiert werden können.

Ausmaß

Das Dunkelfeld bei Identitätsdiebstahl ist sehr groß; Gründe dafür sind u.a. das späte oder das Nicht-Bemerken des Diebstahls, das Nichtmelden des Diebstahls durch negative Kosten-Nutzen-Abwägungen bei Fällen geringeren Ausmaßes oder sicherheitspolitische Überlegungen in Unternehmen. Auch die offiziellen Zahlen weichen zum Teil stark voneinander ab (vgl. Schwierigkeiten bei der Straferfassung und Strafverfolgung). Laut einer vom amerikanischen obersten Rechnungshof (U.S. General Accounting Office) im Jahre 2002 veröffentlichten Studie, stellt Identitätsdiebstahl die am schnellsten wachsende Deliktsform der USA und der Welt dar.

USA

Die FTC geht davon aus, dass jährlich ca. 10 Millionen Amerikaner von Identitätsdiebstahl betroffen sind (vgl. [4])- Der oberste Rechnungshof der USA hingegen spricht von ca. 700. 000 Opfern jährlich. (vgl. Ross 2005, S. 412)

Großbritannien

Die britische Verbraucherschutz-Organisation CIFAS hat allein im Jahr 2007 65.000 Opfer von Identitätsdiebstahl registriert und vertreten.

Deutschland

Laut Smynantec, dem weltgrößten Softwarehaus, betrug im letzten Halbjahr 2006 die Zahl der gemeldeten Programme, die auf das Ausspähen von persönlichen Daten programmiert sind 66 Prozent der 50 am häufigsten gemeldeten bösartigen Programme [5]. Zwar waren auch Bank und Kreditkartenunternehmen im Visier der Täter, doch richteten sich dennoch 93 Prozent aller Angriffe gegen Privatanwender. Allein im zweiten Halbjahr 2006 blockierte Symantec über 1,5 Milliarden Phishing-Nachrichten, wobei 84 Prozent der im Rahmen von Phishing-Angriffen gefälschten Markenidentitäten dem Finanzsektor entstammten (vgl. [6]).

Kosten

Die (gesellschaftlichen) Kosten für Identitätsdiebstahl lassen sich nur schwer abschätzen bzw. ungenau beziffern, da zwischen dem Diebstahl einer Identität und dem Bemerken dieser Tat, Wochen, Monate und manchmal Jahre vergehen können; je nachdem wann und wozu die gestohlene Identiät vom Täter eingesetzt wird Man kann zwischen geschäftlichen (Costs to Business) und persönlichen Kosten (Costs to People) differenzieren:

Geschäftliche Kosten

Geschäftliche Kosten sind aufgrund qualitativer und quantitativer Gegebenheiten meist wesentlich höher als persönliche Kosten, da Unternehmen über einen immensen Kreditrahmen verfügen; ferner ist die Zahl der getätigten Transaktionen auf dem jeweiligen Geschäftskonto höher, da mehrere Mitarbeiter Zugang haben. Dieser Umstand erleichert es dem Täter betrügerische Transaktionen zu tätigen, die in der Masse der Kontobewegungen untergehen. Die Dunkelziffer der tatsächlichen geschäftlichen Kosten wird darüber hinaus durch firmeninterne sicherheitspolitische Überlegungen erhöht: Gäbe ein Unternehmen an, Opfer in einem oder mehreren Fällen von Identitätsdiebstahl zu sein, wäre dies nicht nur geschäftsschädigend, da das Konsumentenvetrauen sinken würde; das Unternehmen wäre in der Folgezeit weiteren Angriffen ausgesetzt. Die Federal Trade Commission schätzt, dass im Jahr 2002 durch Identitätsdiebstahl ein Schaden von insgesamt 37 Milliarden Dollar verursacht wurde – 33 Milliarden Dollar für Geschäftskunden und ca. vier Milliarden Dollar bei Privathaushalten (vgl. [7]).

Persönliche Kosten

Die Kosten, die individuelle Personen betreffen, sind finanzieller, emotionaler und physischer Art. Im Vergleich zu anderen Delikten kann Identitätsdiebstahl vom Opfer als noch wesentlich belastender wahrgenommen werden, da die Folgen eines Identitätsdiebstahls noch Jahre andauern können. Dies kann beim Opfer zu einem Gefühl der Hilflosigkeit und der mangelnden Kontrolle über sein Leben führen (vgl.Sullivan, 2005, S. 228). Dieser identity rape kann zu einer immensen psychischen und schließlich psychosomatischen Belastung (strain) des Opfers führen; diese Belastung wird von Außenstehenden allerdings oftmals nicht derart intensiv wahrgenommen, zudem existieren derzeit keine staatlichen Programme um Opfern von Identitätsdiebstahl zu helfen. Dieser Mangel an institutioneller Unterstützung und das subjektive Unsichherheitsgefühl der Opfer, macht es manchen e-commerce Unternehmen leicht, meist überteuerte und juristisch bedenkliche "Identitätsdiebstahls-Versicherungen", an die Opfer zu verkaufen (sekundäre Viktimisierung).

Methoden/Vorgehensweisen

Hoofnagle unterteilt Identitätsdiebstahl in zwei Gruppen, die die Subsumtion von Vorgehensweisen von Identitätsdiebstählen erleichtern: Zum einem dem New Account Fraud, zum anderen den Account Takeover.

- New Account Fraud tritt dann auf, wenn

[...] an imposter opens lines of credit using the personal information of another.(Hoofnagle 2007, S.100) Vom Täter wird also eine neue Identität geschaffen, um Kredite in Form von Hypotheken oder neuen Kreditkonten zu eröffnen. Dazu benötigt man in den USA allerdings eine Sozialversicherungsnummer, die in den USA – wie in Deutschland – einzigartig ist. Eben diese Sozialversicherungsnummer wird den Opfer "gestohlen"; d.h. der Täter benutzt die Sozialversicherungsnummer des potentiellen Opfers, generiert aber um diese Nummer eine neue Identität herum. Diese Identität weisen teilweise eindrucksvoll detailliert ausgestaltete Bonitätsgeschichten auf, sodass man sie schwer von echten unterscheiden kann. Diese Form des Identitätsdiebstahls ist nach Hoofnagle als Synthetic Identity Theft zu bezeichnen; dies stellt die erste Untergruppe des New Account Frauds dar. Demgegenüber steht die Gruppe an Identitätsdiebstählen, in der die Identitäten from scratch, also von Grund auf neu generiert werden. Synthetic Identity Theft stellt nach Aussagen von Mike Cook von ID Analytics ein größeres Problem als herkömmliche New Account Frauds dar; zudem nimmt diese Form des Identitätsdiebstahls zu (Vgl. Hoofnagle 2007, S.101 f.) Probleme bei der Strafverfolgung von Synthetic Identity Theft resultieren aus der Tatsache, dass die synthetische Identität des Täters aus einem Konglomerat an realen (wie der Sozialversicherungsnummer oder real existierende Namen) und fiktiven Elementen besteht. Zwar sind diese Identifikationsdaten ausreichend um Kredit zu erhalten, jedoch erlauben die Daten keine Rückschlüsse auf real existierende Personen. Opfer von Synthetic Identity Theft erleiden dabei aber kaum unmittelbare finanzielle Verluste; die Schäden sind eher emotionaler Art. In an account takeover, an imposter uses one of the victim's existing financial accounts.(Hoofnagle 2007, S.103) Es wird also eine real existierende (Konto-)Identität gestohlen. Die Auswirkungen auf das Opfer fallen unterschiedlich aus. So gilt zu unterscheiden, ob es sich bei dem betroffenen Konto um ein Kreditkartenkonto oder einen sog. non-credit-account (z.B. Bankkonto) handelt. Während bei Kreditkartenkonten zahlreiche Verbraucherschutzgesetze greifen und sich die Opfer, sofern sie den Schaden innerhalb zwei Tagen melden, lediglich mit 50 Dollar am Ausgleich der Schadenssumme beteiligen müssen, sind die Ausgleichszahlungen bei non-credit-accounts anders gestaffelt. Kamen die Banken im Fall eines durch Identitätsdiebstahl verursachten Schaden im Jahr 2005 noch für 80% der Gesamtsumme auf, so lag dieser Satz im Jahr 2006 nur noch bei 54%. Die Opfer verfügen demnach am Anfang (wenn der Mißbrauch bemerkt wird) über keinerlei finanzielle Rücklagen und Mittel um anfallende Kosten zu bezahlen - was auch kumultive (finanzielle) Folgen haben kann. Selbst im Fall eines Ausgleichs seitens der Bank hat diese Opfergruppe das Nachsehen.

Traditionelle physische Vorgehensweise

Es gibt zahlreiche Methoden, die es Tätern ermöglichen sich einer fremden Identität zu bemächtigen. Dabei variiert die Wahl des eingesetzten modus operandi von, als raffiniert zu bezeichnenden Methoden, bis hin zu simplen Eigentumsdelikten, die den Identitätsdiebstahl einleiten. Dabei scheint eine gewisse Unachtsamkeit bzw. Unwissen über mögliche Gefahren im Umgang mit personenbezogenen Daten seitens der Opfer ein Charakteristikum von Identitätsdiebstählen darzustellen [8] (Vgl. zur folgenden Aufzählung Paget 2007, S. 6).

- Diebstahl von Computern und gesicherten Daten: Dies stellt die am häufigsten benutzte Methode dar. Die sensiblen Daten des Opfers werden dabei nicht nur, wie man vielleicht anfangs denken mag, nur von Computern in Privathaushalten gestohlen; vielmehr ist es auch durch die zunehmende Verbreitung von - meist ungesicherten - drahtlosen Internetverbindungen (W-LAN) in Hotels und Gaststätten möglich, Zugang zu derartigen Daten zu erhalten. Potentielle Opfer sind nicht nur Privatpersonen, sondern auch Wirtschaftsunternehmen

- Direktzugang zu Information: Personen, die in einem ständigen und unmittelbaren Kontakt zueinander stehen, haben häufig legtimen Zugang zu Wohnungen oder Geschäftsräumen, in denen personenbezogene Daten vorhanden sind. Zu denken wäre da z.B. an professionelle Dienstleister wie Reinigungskräfte, Babysitter, aber auch Freund und Mitbewohner.

- Durchsuchen von Müll oder Mülltonnen: Durch unachtsames Wegwerfen von personenbezogenen Daten können Fremde unbefugten Zugang zu sensiblen (Geschäfts-)Bereichen erlangen.

- Diebstahl von Brieftaschen und Geldbörsen

- Diebstahl und Umleiten von Post: Mittels gestohlener Post (z.B. eines Kreditkartenunternehmens) und der darin enthaltenen Kundendaten ist es möglich eine Adressänderung zu beantragen und somit den Briefverkehr auf eine falsche Adresse umzuleiten.

- Über die Schultern schauen

- Gefälschte oder manipulierte Bankautomaten: Hierbei handelt es sich um eine raffiniertere Methode des Datendiebstahles, da Bankautomaten mittels eines eigens für diesen Zweck angefertigten Aufsatz, dem sog. Skimmer, manipuliert werden können. Dieser Aufsatz wird auf den eigentlichen Karteneinzug montiert; somit ist das Gerät dem Karteneinzug vorgeschlatet und als solches nicht zu erkennen. Wird nun eine EC- oder Kreditkarte in das Gerät eingeführt, kopiert es die Karteninformationen, sodass diese vervielfältigt werden können. Zusätzlich wird noch eine kleine Videokamera am Automaten installiert, um die Eingabe der PIN zu filmen. Die Kamera wird meist in einem Kasten mit Infomaterial der Bank in unmittelbarer Sichtnähe des Tastenfeldes angebracht. Alternativ dazu kann auch eine sogenannte Kameraleiste benutzt werden; also eine angeklebte Kunsstoffleiste mit integrierter Funkkamera, die überhalb des Tastenfeldes angebracht wird. Der gesammte Vorgang wird auch als skimming bezeichnet. Der modus operandi des skimmings wird allerdings, durch die fortschreitenden technischen Möglichkeiten immer variationsreicher: So ist es auch möglich bereits beim Eintreten in die Bank - mittels der Bankkarte - Opfer von skimming zu werden, da bereits das Lesegerät am Eingang manipuliert worden sein kann.

- Verkauf von personenbezogenen Daten: Diesem Delikt kommt nicht zuletzt durch die aktuellen Meldungen über den Handel von Kundendaten größere Bedeutung zu. So gelang es den Bundesverband der Verbraucherzentralen (vzbv), mittels eines Rechercheurs, im Internet vier Millionen deutsche Kontodaten für 850 Euro zu erwerben.[9] Auch die deutsche Telekom [10] und die DAK [11] sind in der letzten Zeit durch einen defizitären Umgang mit Kunden- bzw. Patientendaten aufgefallen.

Internetbezogene Vorgehensweise

(Vgl. zur folgenden Aufzählung Paget 2007, S. 6 f.)

- Hacking: Unter Hacking wird der unerlaubte Zugriff auf Systeme und Datenbankdiebstahl bezeichnet.

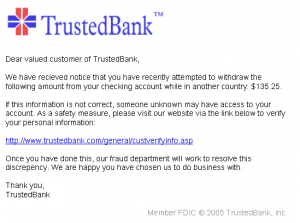

- Phishing: Als Phishing wird der betrügerische Versuch bezeichnet, vertrauliche Information wie Benutzernamen, Kennwörter und Kreditkartendetails zu erwerben; die Täter geben sich meist als Mitarbeiter vertrauenswürdiger Institutionen wie Banken oder von social web sites (Facebook, MySpace), Auktionshäusern (Ebay) oder Providern (Yahoo, Hansenet etc.) aus. Phishing wird, in seiner klassischen Variante, mittels eMail oder Instantmessaging-Programme (ICQ, Skype etc.) durchgeführt. Dabei werden ungezielt Emails an zahlreiche Empfänger versendet; bei einer großen Empfängergruppe ist die Wahrscheinlichkeit höher, tatsächliche Nutzer der entsprechenden Bank oder Benutzer bestimmter Internetseiten zu erreichen, als bei einer kleineren Empfängergruppe. Derartige Spam-Mails erreichen mitunter mehrere Millionen Emailadressen; das Bochumer Sicherheitsunternehmen G Data hat in einer Studie festgestellt, dass der Versand von 20 Millionen Spam-Mails für einen Preis von gerade einmal 350 Euro im Internet zu erwerben ist. [12] Die Opfer einer Phishing-Attacke werden zunächst in der Mail auf eine vermeintliche Verbesserung der Sicherheit oder des Service-Angebotes des jeweiligen Unternehmens hingewiesen; zudem wird die Dringlichkeit der Teilnahme an diesen Maßnahmen betont. Diese Phase wird als Trägerangriff oder Trägerphase bezeichnet (vgl. Schneider 2007, S. 4). In den meisten Emails ist eine Web-Verknüpfung beigefügt, die auf eine scheinbar authentische Internetseite verweist; dort geben die Opfer personenbezogene Informationen (Kontonummer, Transkationsnummern (TANs), Kredikartennummer, Kennwörter) in eine vorgefertigte Makse ein. Was dann folgt, soll nur noch nachträgliches Misstrauen des Opfers zerstreuen – eine kurze Bestätigung oder eine falsche Fehlermeldung.Die Internetseiten sind oftmals kaum von den echten Internetseiten des jeweiligen Unternehmens zu unterscheiden; die hier eingegebenen Daten werden gesammelt und anschließend benutzt oder im Internet verkauft.Phishing ist ein Beispiel für social engineering-Techniken. Dadurch, dass die klassischen Phishing-Methoden mittlerweile allgemein bekannt sind, bedienen sich die Phisher neuerer Methoden. So wird z.B. versucht Trojaner – also einem Computerprogramm, das als nützliche Anwendung getarnt ist, im Hintergrund aber ohne Wissen des Anwenders eine andere Funktion erfüllt – auf die Systeme der Opfer einzuschleusen. Dies geschieht z.B. wenn das Opfer einen Anhangs einer Phishing-Mail (PDF-Dokument, auszuführende Programmdatei etc.) öffnet. Diese Schadsoftware (malware) installiert meist einen Keylogger; mit diesem können die Tastatureingaben des Opfers belauscht werden, ohne dass das Opfer davon Kenntnis nimmt. Somit können auch TANs und PINs vom Phisher abgehört werden (vgl. Schneider 2007, S. 22). Ferner ist es dem Phisher möglich, das Versenden bestimmter Informationen wie einer TAN zu verhindern, sodass diese ihm unbenutzt zur Verfügung steht. (Auf dem folgenden Link [13] kann man sich die geographische Verteilung von Phishing-Attacken wochenaktuell darstellen lassen; zum genauen technischen Ablauf siehe [14])

- Pharming: Beim Pharming handelt es sich um eine fortgeschrittene Form des Phishings, bei dem die Kommunikation zwischen dem System des Opfers und dem Zielserver modifiziert wird. Dazu muss man wissen, dass jeder Internetseite eine bestimmte IP-Adresse (Internet Protokoll-Adresse) zugeordnet ist. Diese Adresse besteht aus vier Zahlen (IPv4-Adresse), die jeweils zwischen 0 und 255 liegen und mit einem Punkt getrennt werden (z.B.192.176.230.00 ). Da diese Zahlenkolonnen im alltäglichen Umgang recht unhandlich sind, werden die IP-Nummern in Domainnamen übersetzt (z.B. www.uni-hamburg.de). Die Zuordnung eines Domainnamens zu einer IP-Adresse erfolgt im Internet über sog. DNS-Server (Domain Name System Server). Diese DNS-Server stellen den ersten Angriffspunkt der Pharmer dar: Es wird gezielt nach Schwachstellen im System des DNS-Server gesucht um Kontrolle über ihn zu erlangen; dies geschieht meist über sog. exploits – Programme oder Scripts, die spezifische Schwachstellen eines anderen Programms ausnutzen. Ist der DNS-Server unter Kontrolle der Pharmer, ist es nunmehr möglich die Zuweisung von Domainnamen zu IP-Adressen zu manipulieren: verschiedenen Domainnamen werden abweichende IP-Adresse zuzugewiesen (DNS-Spoofing). Gibt z.B. ein Nutzer die Webadresse seiner Bank im Browser ein, so wird die Anfrage an den nächsten DNS-Server weitergeleitet. Ist dieser jedoch manipuliert, liefert der DNS-Server falsche Antworten und leitet das Opfer auf eine von den Pharmern reservierte IP-Adresse: der manipulierten Bankseite. Hier gibt der Benutzer nun, wie beim phishing, seine Kundendaten ein, die fortan missbraucht werden können. Diese Form des Identitätsdiebstahls läuft also auf rein technischer Ebene ab; an Skepsis oder gar eine Intervention des Benutzers ist aufgrund des subtilen modus operandi meist nicht zu denken.

- Betrug mit Kreditbeschaffungsprovison: Das Opfer erhält eine Email, in der z.B. die Absender behaupten, Kenntnisse von Konten ehemaliger Machthaber oder Großkonzerne in Entwicklungsländern zu besitzen und nun auf die Hilfe des Mailempfängers angewiesen zu sein, um die Millionensummen ins Ausland zu transferieren. Die dafür in Aussicht gestellten Provisionen locken die Opfer, im Vorfeld Gelder – vorgeblich für Gebühren, Bestechungen etc. – zu bezahlen. Oftmals werden täuschend echt gestaltete Webseiten erstellt, die denen von Behörden und Banken sehr ähnlich sehen und von der Seriosität des Angebots überzeugen sollen. Diese Form des Betrugs, wird oftmals auch als Nigeria Connection oder 419-Scam bezeichnet (nach dem entsprechenden Artikel im nigerianischen Strafgesetzbuch). Die 1980 in Nigeria zunächst per Post und Fax angewandte Betrugsvariante verbreitete sich durch neuere informationstechnologische Möglichkeiten wie Email schnell über die Grenzen Afrikas hinaus und hat heute zahlreiche Modifikationen hinsichlich der erzählten Geschichte erfahren. So wird in vielen Mails vom unverhofften Lotteriegewinnen, die eingelöst werden müssen vermeintlichen Internetbekannschaften, die Geld für die Einreise benötigen berichtet.

Strafverfolgung & Rechtsprechung

Schwierigkeiten bei der Straferfassung und Strafverfolgung

Hoofnagle spricht im Zusammenhang der Straferfassung von Identitätsdiebstählen ein elementares Problem an, nämlich das der Unwissenheit. Diese Unwissenheit besteht sogleich auf der Ebene der Opfer und den Strafverfolgungsinstitutionen. Um diesen Umstand zu illustieren rekurriert Hoofnagle auf ein Bonmot von Donald H. Rumsfeld:

Reports that say that something hasn't happened are always interesting to me, because as we know, there are known knowns; there are things we know we know. We also know there are known unknowns; that is to say we know there are some things we do not know. But there are also unknown unknowns - the ones we don't know we don't know.(Rumsfeld zitiert nach Hoofnagle 2007, S.98)

Was zunächst etwas kryptisch daherkommt, ergibt bei genauerer Betrachtung durchaus Sinn. (Allerdings bleibt manchen Journalisten - mag man dieser Berufsgruppe doch sonst eine erhöhte Reflexionsfähigkeit zusprechen - dieser Sinn verborgen, wie der Artikel von Spiegel-Online beweist [15]9

Unter den known knowns fasst Hoofnagle die zwei Kategorien des identity frauds: Den New Account Fraud und den Account Takeover. Diese Formen sind den Instanzen der Strafverfolgung bekannt. Es existieren allerdings auch die sog. known unknowns; also Faktoren, von denen man weiß, dass sie beim Identitätsdiebstahl eine Rolle spielen, aber über die man noch keine weitergehenden Informationen hat. Die unknown unknowns hingegen sind den Strafverfolgungsinstanzen nicht bekannt; sie sind sich dieser Faktoren gar nicht bewusst. Letztere Kategorie in die erste Kategorie zu überführen ist per definitionem ausgeschlossen. Die zweite Kategorie allerdings – also die known unknowns – in die erste Kategorie der bekannten Fakten über Identitätsdiebstähle zu überführen ist grundsätzlich möglich. Diesem Ziel stehen mehrere Hindernisse entgegen, nämlich

- der Mangel an zugänglichen Daten

- methodologische Fehler bei statistischen Erhebungen

- die Verzerrtheit der Strafverfolgungsstatistiken

1.) Hoofnagle konstatiert zunächst, dass zahlreiche Studien unter den mangelnden Zugang zu relevanten Daten leiden; diese sind vor allem bei den Unternehmen selbst zu finden, die allerdings die Daten aus sicherheitstechnischen Aspekten (Angst vor weiteren Angriffe, Imageverlust etc.) zurückhalten.

2.) Ferner sind die meisten Studien über Identitätsdiebstahl per se verzerrt, da sie nicht die schwer fassbare Kategorie des synthetic identity theft miteinbeziehen. Privatpersonen werden sich in der Regel überhaut nicht gewahr, dass sie Opfer eines derartigen Diebstahls wurden, da sich die Kombination von Namen, Adressen und Sozialversicherungsnummer meist nicht mit einer real existierenden decken. Daher werden diese Diebstähle nicht angezeigt und erfasst. Auf Seiten der Kreditinstitute werden Verluste durch Identitätsdiebstähle (bei Kunden) als nicht einziehbare Kredite (credit loss) abgeschrieben und werden nicht als Diebstahl gemeldet. Auf ein weiteres Problem ist die bisher umfangreichste Studie über synthetic identity theft gestoßen, die vom Unternehmen ID Analytics durchgeführt wurde. Dabei wurden über einen Zeitraum von zwei Jahren mehr als 300 Millionen Kreditanträge geprüft. Die Studie ergab dass 11,7% aller erfolgreich, in betrügerischer Absicht eröffneten, Kontoanträge, die Identität einer real existierenden Person benutzten. Die verbleibenden 88,3% fielen auf die Form des synthetic identity fraud, welche auch die meisten finanziellen Kosten verursacht, nämlich 73,8% des Gesamtschadens (26,2% fallen auf true-name identity theft). In diesem Fall sind die bisherigen Studien underinclusive; sie berücksichtigen nicht das Gros der Identitätsdiebstähle. Andererseits sind viele Untersuchungen auch overinclusive: so können auch Fälle miteinbezogen werden, bei denen kein Identitätsdiebstahl vorliegt z.B. Personen, die sich fälschlicherweise als Opfer eines Identitätsdiebstahls fühlen, da sie manche Bewegungen auf ihrem Konto nicht nachvollziehen können und einen Betrug melden. Zudem werden einige Personen lediglich Opfer eines sog. security breach; also einem unerlaubten Zugriff einer nicht autorisierten Person auf sensible Daten. Dieser Eingriff musss jedoch nicht in einem Identitätsdiebstahl münden.

3.) Die Strafverfolgungsstatistiken erfassen nicht das volle Problem des Identitätsdiebstahl, da

- die meisten Opfer den Identitätsdiebstahl nicht melden; entweder aus Unwissen oder weil sie den Schaden durch einen rechtzeitigen Anruf bei den Kreditinstituten eindämmen können (besonders bei account takeovers).

- oftmals Uneinigkeit herrscht, welcher Gerichtsbezirk (jurisdiction) für die Aufnahme und Bearbeitung des Falles zuständig ist: So werden in vielen amerikanischen Staaten Fälle von identity theft nur auf Anfrage des Opfers aufgenommen und sofern das Opfer im zuständigen Gerichtsbezirk lebt.

- viele Bank- und Kreditinstitute ihnen bekannt gewordene Fälle von Identitätsdiebstahl aus Angst vor einem Reputationsschaden in anderen Kategorien melden.

- es den Strafverfolgungsbehörden an finanziellen Ressourcen mangelt Fällen von Identitätsdiebstahl nachzugehen; erst ab einer bestimmten Schadenssumme wird dem Fall nachgegangen. Das amerikanische Beratungsunternehmen "Gartner Group" ging 2003 davon aus, dass die Wahrscheinlichkeit von den Bundes- und Länderbehörden erwischt zu werden, bei 1 zu 700 liegt. Zudem werden lediglich 50% der gefangenen Identitätsdiebe mit einer Freiheitsstrafe bestraft (Kriminalitätstrichter bzw. Strafverfolgungstrichter)

- die meisten Bundes- und Länderbehörden keine entsprechende IT-Ausrüstung haben um eigens identity frauds zu verfolgen; diese werden vielmehr unter andere Betrugskategorien subsumiert (da identity theft meist kein "stand-alone crime" ist).

Literatur

- Choi, K. (2008). Computer Crime Victimization and Integrated Theory: An Empirical Assessment. International Journal of Cyber Criminology, 2(1).

- Hoofnagle, Chris Jay (2007): Identity Theft: Making The Known Unknowns Known. In: Harvard Journal of Law & Technology, Volume 21, Number 1, Fall 2007. Im Internet abrufbar unter:[16]

- Recherche: 19.07.2008 Letztes Update: unbekannt

- Jaishankar, K. (2008). Identity related Crime in the Cyberspace: Examining Phishing and its impact. International Journal of Cyber Criminology, 2(1).

- McNally, Megan M., Graeme R. Newman (2008) Perspectives on Identity Theft. The Criminal Justice Press.

- Paget, François (2007): Identitätsdiebstahl. McAfee Whitepaper Januar 2007. Im Internet abrufbar unter: [17]

- Recherche: 19.07.2008 Letztes Update: unbekannt

- Monahan, T. (2009). Identity theft vulnerability: Neoliberal governance through crime construction. Theoretical Criminology, 13(2), 155.

- Ross, Debra E. (2005): Identity Theft in: Salinger, Lawrence M. (Hrsg): Encyclopedia of white-collar and corporate crime. Volume 1. Thousand Oaks: Sage Publications, S. 412 - 413. ISBN 0761930043

- Schneider, David (2007): Phishing, Pharming und Identitätsdiebstahl - von Postbank bis Paypal. Informationstechnische Grundlagen und strafrechtliche Beurteilung der Internetkriminalität. Im Internet abrufbar unter: [18]

- Recherche: 19.07.2008 Letztes Update: unbekannt

- Sullivan, Larry E. (2005): Identity Theft and Identity Crimes in Encyclopedia of law enforcement. Volume 1. State and Local. Thousand Oaks: Sage Publications, S. 227-232. ISBN 0761926496

Weblinks

- http://www.cifas.org.uk/

- http://www.computerworld.cz/cw.nsf/id/CDC9ECF819BAAACCC125726A0069222E/$File/McAfee_wp_id_theft_de.pdf

- http://www.edv-workshop.de/nav/them/phish/phish07.htm#t030

- http://www.emea.symantec.com/podcast/SESPodcast_2006_07.mp3

- http://eur-lex.europa.eu/LexUriServ/LexUriServ.do?uri=COM:2007:0267:FIN:DE:PDF

- http://www.focus.de/finanzen/versicherungen/krankenversicherung/krankenkasse-dak-gibt-patientendaten-weiter_aid_325837.html

- http://www.ftc.gov/os/statutes/itada/itadact.htm

- http://www.heise.de/newsticker/Vier-Millionen-deutsche-Kontendaten-fuer-850-Euro--/meldung/114401

- http://www.heise.de/tp/r4/artikel/19/19532/1.html

- http://www.heise.de/security/Identitaetsklau-Vorsicht-vor-digitalen-Doppelgaengern--/news/meldung/88793

- http://www.identity-theft.org.uk/

- http://www.kriminologie.uni-hamburg.de/wiki/index.php/Callcenter

- http://www.microsoft.com/presspass/features/2007/aug07/08-14onlinesurvey.mspx?rss_fdn=Top

- http://www.spiegel.de/panorama/0,1518,276569,00.html

- http://ssrn.com/abstract=969441

- http://www.tagesspiegel.de/wirtschaft/Unternehmen-Telekom-Bespitzelung;art129,2539392

- http://www.thexblog.de/?p=1950

- http://www.usdoj.gov/criminal/fraud/websites/idtheft.html#whatis